Es vergeht kaum ein Tag, an dem nicht neue Schwachstellen veröffentlicht werden. Sicherheitsverantwortliche stehen dabei der Herausforderung gegenüber diese zu priorisieren. Herkömmliche Metriken wie der CVSS-Score oder die Anzahl der Schwachstellen sind für ein effektives Schwachstellenmanagement unzureichend, da ihnen der geschäftliche Kontext, und das Verständnis für die Möglichkeiten von Angreifern fehlen. Schwachstellen stellen nur einen kleinen Teil der Angriffsfläche dar, welche Angreifer ausnutzen können.

Unternehmen benötigen daher einen umfassenden und automatisierten Ansatz, welcher, im Vergleich zu älteren Tools, bei der Herausforderung der Priorisierung und den Umgang mit begrenzten Ressourcen unterstützt. Insbesondere in dynamischen und agilen Cloud-Umgebungen. Dabei scheitern selbst moderne Lösungen an bestimmten Herausforderungen wie:

- Eine wachsende Liste von Schwachstellen

- Ungenaue Prioritätensetzung

- Fehlender Geschäftskontext

- Fehlende Abstimmung von Prioritäten und Ressourcen zwischen IT- und Sicherheitsteams

- Fehlende Abdeckung und eine einheitliche Sicht auf das Risiko

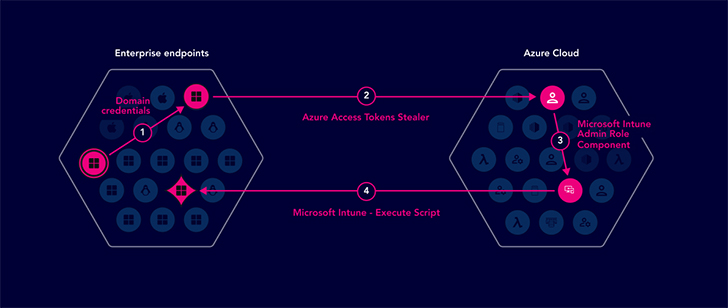

Der Bedrohungsrahmen geht über gewöhnliche Schwachstellen hinaus und umfasst eine Vielzahl von unterschiedlichen Quellen, darunter menschliches Versagen, unklare Sicherheitskontrollen und anfällige Architektur. Viele Sicherheitstools sind auf spezifische Schwachstellenarten spezialisiert und behandeln sie einzeln. Jedoch vernachlässigen sie dabei die Sichtweise von Angreifern, die nicht nur eine Schwachstelle, sondern auch kombinierte Schwächen wie Fehlkonfigurationen, zu umfangreiche Zugriffsrechte und weitere Sicherheitslücken ausnutzen. Dieser Ansatz ermöglicht es Angreifern, Netzwerke und Systeme auf effiziente Weise zu infiltrieren und sensible Informationen zu erlangen. Dieser „Attack Path“, erlaubt ein unbemerktes „Lateral Movement“, über Wochen oder Monate hinweg.

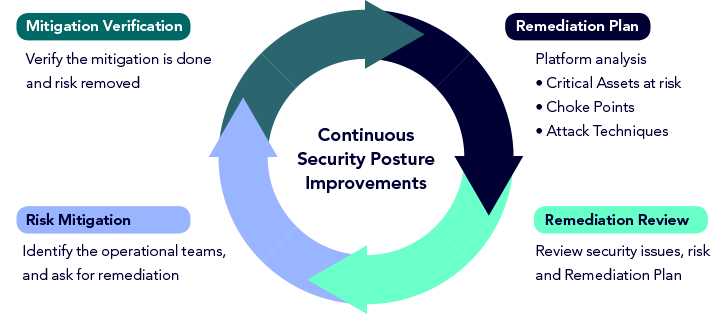

Ein zeitgemäßes Exposure-Management integriert verschiedene Gefährdungen in einem Angriffsdiagramm, um die Verbindungen und den Kontext der Risiken in Bezug auf kritische Ressourcen zu verstehen. Hierdurch werden gezielte Maßnahmen möglich, die das Risiko auf kosteneffiziente Weise mindern. Unternehmen sollten für den Aufbau eines modernen Exposure-Managements die Analyse der Entwicklung von Angreifern und ihrer Vorgehensweisen vornehmen. Es gilt dabei, einen operativen Prozess für kontinuierliche Sicherheitsverbesserungen zu etablieren und einen Plan zu entwickeln, welcher die Planung, Überprüfung und Effektivität von Gegenmaßnahmen abdeckt.

Die kombinierte und visualisierte Darstellung mehrere Gefährdungen ermöglicht es, Angriffspfade, deren Beziehungen zueinander und den Kontext zu verstehen. Somit ist eine effektive und kosteneffiziente Risikominimierung möglich.

Beim Aufbau eines zeitgemäßen Exposure-Managements sind drei zentrale Punkte von großer Bedeutung:

Exposurelage erkennen

Kontinuierliche Identifizierung und Überwachung möglicher Risiken für wichtige Ressourcen, einschließlich der Feststellung von Sicherheitslücken und Abweichungen von Compliance-Standards.

Analyse der Angriffspfade

Erstellung einer grafischen Darstellung der möglichen Wege, auf denen Angriffe auf bedeutende Ressourcen erfolgen könnten.

Priorisierung von Gegenmaßnahmen

Fokussierung auf die wichtigsten Probleme und Schwachstellen, die sofortiges Eingreifen erfordern, um Risiken auf effiziente Weise zu mindern.

Durch die Kombination dieser Punkte können Organisationen ein umfassendes und effizientes Programm zum Exposure-Management entwickeln. Dieses dient dazu, wesentliche Ressourcen zu schützen und das Gesamtrisiko zu reduzieren. Durch anhaltende Überwachung und Analyse von Risiken können Unternehmen somit einen nachhaltigen und skalierbaren Ansatz für das Risikomanagement etablieren.

Florian Jörgens

Florian Jörgens ist Chief Information Security Officer. Neben dieser Tätigkeit ist er seit seinem Master-Abschluss 2015 unter anderem an diversen Hochschulen als Dozent, Autor und wissenschaftlicher Mitarbeiter tätig. Weiterhin hält er Fachvorträge rund um die Themen Informationssicherheit, Awareness und Cyber-Security. Florian Jörgens wurde im September 2020 vom CIO-Magazin mit dem Digital Leader Award in der Kategorie „Cyber-Security“ ausgezeichnet.